INFOGÉRANCE & SERVICES HÉBERGÉS

PRESTATAIRE D'INFOGÉRANCE & DES COMMUNICATIONS PRIMÉES QUI ASSURENT LA TRANSFORMATION ET LA SÉCURITÉ DE VOTRE IT

Infogérance

Cybersécurité

Solutions cloud

Communication

ACI, Votre entreprise de Maintenance informatique Certifiée

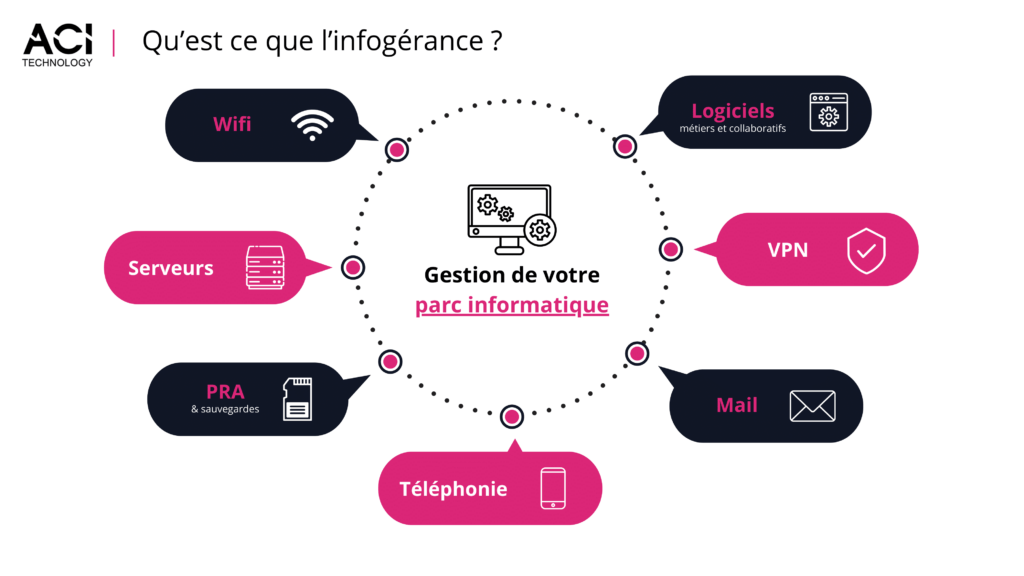

ACI TECHNOLOGY est une société de Maintenance informatiques spécialisée dans l’infogérance (Poste informatique, téléphonie VOIP, Solution Wifi), la cybersécurité , l’audit et la gestion de vos sauvegardes (PRA).

Notre vocation en tant que prestataire informatique : accompagner et conseiller les PME dans la gestion, l’exploitation et l’évolution de leur SI. En tant que fournisseur de services informatiques certifié, nous sommes des passionnés et souhaitons mettre à votre disposition notre savoir-faire.

Nous proposons aux PME une gamme complète de solutions informatiques managées pour libérer les entreprises des contraintes informatiques et aider vos collaborateurs à se recentrer sur leur cœur de métier.

Nous intervenons à Paris et dans toute l’île de France, à distance et directement sur site. Pour plus d’information consulte nos zones d’intervention en région parisienne.

NOTRE OFFRE DE MAINTENANCE INFORMATIQUE TOUT EN UN

Audit offert avant toute relation contractuelle par ingénieur certifié CEH

Help Desk 24/7/365 & assistance informatique certifiée

Interventions sur sites & à distance illimitées incluses certifiées par nos logiciels ISO

Ingénieur dédié & Equipe systèmes Réseau bilingue dédiée

Conseil stratégique en cybersécurité & Plan de rétablissement d’accès

Visites sur site récurrentes planifiés

Rapports mensuels avec audit de sauvegarde & analyse de sécurité

- Fondé en

- Années d'expériences

- Clients satisfait

- Membres dans l'équipe

Pourquoi travailler avec nous ?

Chez nous, la technique et le service sont à égalité. Nous nous sommes engagés à offrir à nos clients une expérience exceptionnelle, et nous mettons tout en œuvre pour garantir une satisfaction maximale. Nous sommes toujours à l’écoute de nos clients et nous nous efforçons de répondre à tous leurs besoins.

Pas de frais cachés

Nous sommes extrêmement transparents sur nos tarifs.

Il n’y a pas de couts cachés avec nos contrats d’infogérance et de maintenance informatique gérée, vous n’aurez donc jamais de mauvaises surprises.

Vous ne payez que ce dont vous avez besoin et notre modèle de tarification à frais fixes, vous aide à gérer vos flux de trésorerie et votre planification budgétaire.

Nous vous certifions qu’avec nous, il n’y a pas de vente forcée, pas de coûts ou d’obligations cachés – juste des prix clairs et transparents.

Système et logiciel dernière génération

Nous investissons dans des systèmes de pointe et des processus matures conformes aux meilleures pratiques ISO.

Pour vous offrir la meilleure expérience client possible, nous fournissons des services à l’aide d’une suite d’outils de gestion des services informatiques (ITSM), de surveillance et de gestion à distance (RMM) et d’assistance de premier ordre.

Toutes vos technologies prises en charge

Notre expertise s’étend à la fois de l’infogérance, en passant par les solutions cloud et les communications, ce qui signifie que nos services peuvent offrir des solutions entièrement intégrées et interconnectés.

Nous fournissons des niveaux d’assistance utilisateur à forte valeur ajoutés pendant et après l’approvisionnement.

Nous sommes toujours à votre disposition pour vous offrir de véritables connaissances techniques étendues, et le tout en illimitée.

Meilleurs Pratiques ISO

Nous fournissons une continuité et une sécurité des données à toute épreuve avec les meilleurs temps de disponibilité garantis de 99,99% et des SLA rigoureux.

Notre société couvre, de par nos outils, toutes les normes de conformité et de sécurité, y compris SOC 2, ISO 27001, RGPD vous offrant une totale tranquillité d’esprit pour que vos données et systèmes soient toujours disponibles et protégés.

Equipe Certifiée Experimentée

Tous nos ingénieurs et techniciens sont accrédités au plus haut niveau.

Nous nous consacrons à la formation, en veillant à ce que toute notre équipe soit au meilleur niveau.

Récompenses et reconnaissance des collaborateurs au cours de leur progression de carrière, tout cela contribue à notre taux de rotation de personnel extrêmement bas et des collaborateurs heureux.

Période à l'essai de 3 mois

Tous nos contrats sont assortis d’une période à l’essai de 3 mois sans engagement contractuel de votre part.

Nous sommes confiants sur notre solidité et compétence technique et nous le prouvons au fil du temps.

La confiance de nos clients se gagne avec le temps et ne doit jamais être tenue pour acquise.

Analysez la présence de votre nom de domaine sur le Dark-Web

Votre nom de domaine est peut-être compromis.ACI Technology se charge de tester la présence de votre email sur le dark web afin d'assurer sa sécurité.

Tester mon emailIls nous font confiance

Nos statistiques pour avril

Des dizaines de sociétés nous font déjà confiance. Pourquoi pas vous ?

- Temps moyen de résolution d'un ticket

- min

- Postes maintenus à jour

- Serveurs patchés quotidiennement

- Trojans bloqué par notre EDR

- To de données sauvegardés

- Attaques par emails déjoués

Audit offert par nos experts certifiés

Réservez votre audit informatique

Sans obligation contractuelle de votre part